In diesem Beitrag werden WPA-Enterprise und die verschiedenen EAP-Typen dargestellt.

In großen Firmennetzwerken wird WPA-Enterprise gegenüber WPA-Personal (PSK) häufig bevorzugt. Die Vorteile liegen klar auf der Hand. Bei WPA-PSK ist die Passphrase für alle Geräte gleich, die Zugang zum Netzwerk verschafft. Bei kleinen Firmen mit weniger als 10 Angestellten, kann man natürlich den PSK für alle WLAN Geräte, bei diversen Vorkommnissen (z.B. Angestellter verlässt das Unternehmen und soll nicht mehr auf das interne WLAN zugreifen) ändern, dennoch bei großen Firmen mit vielen Angestellten stellt das sehr viel Arbeit dar.

Inhaltsverzeichnis

Komponenten

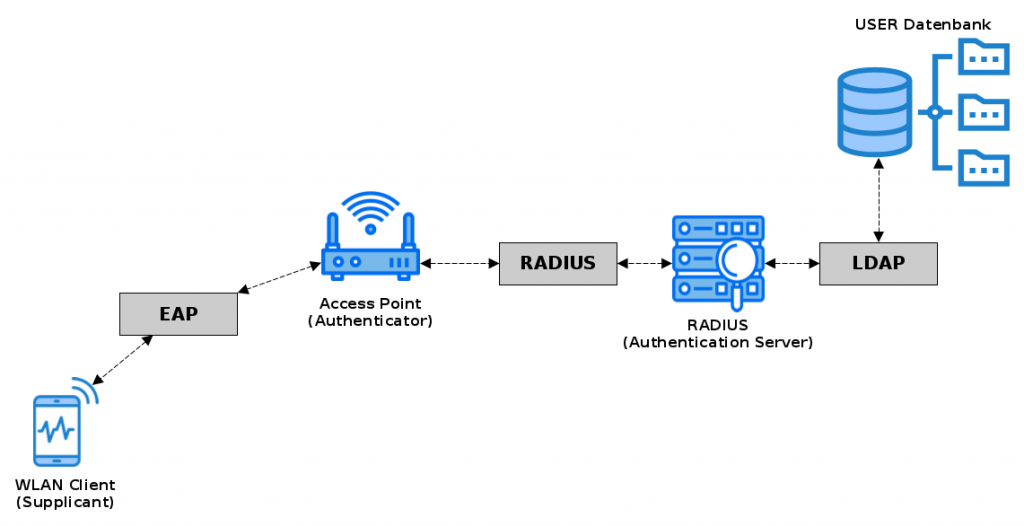

Bei einem WPA-Enterprise Netzwerk gibt es drei primäre Komponenten für eine Authentifizierung.

- Remote Authentication Dial-In User Service (RADIUS)

- IEEE 802.1X – Port-basierende Zugriffskontrolle

- Extensible Authentication Protocol (EAP)

IEEE 802.1X

IEEE 802.1X ist ein Standard, dass eine Port-basierende Zugriffskontrolle definiert. Dabei ist es egal, ob das Netzwerk kabelgebunden und/oder kabellos betrieben wird.

Dieser Standard definiert die folgenden herstellerunabhängigen Rollen der Komponenten, die für die Authentifizierung verwendet werden.

Authentication Server

Beim Authentication Server wird meist ein sogenannter RADIUS Server verwendet. Der RADIUS Server validiert die Anmeldedaten vom User. Die Anmeldedaten werden von einer Datenbank (MySQL, LDAP) abgefragt und anschließend validiert.

Authenticator

Der Authenticator ist im WLAN Netzwerk der Access Point.

Supplicant

Der Supplicant ist WLAN Client, der sich gegenüber dem Netzwerk authentifizieren möchte.

Wie bereits erwähnt ist 802.1X eine Port-basierende Zugriffskontrolle. Hier wird zwischen dem Controlled Port und dem Uncontrolled Port unterschieden. Diese Ports sind rein virtuell.

Uncontrolled Port

Dieser Port wird nur für die Authentifizierung verwendet. Solange die 802.1X Authentifizierung und das Key Management nicht erfolgreich abgeschlossen wurde, bleibt der Controlled Port für den generellen Datenverkehr komplett gesperrt.

Controlled Port

Durch diesen Port passiert der eigentliche geschützte Datenverkehr. Nachdem die Authentifizierung und das Key Management erfolgreich abgeschlossen wurde, ist der Datenschutz aktiv um unautorisierten Zugriff zu verhindern. Zugleich wird der Controlled Port für den WLAN Client für den geschützten Datenverkehr geöffnet.

Im WLAN wird der der Controlled Port geblockt, bis die komplette EAP Aushandlung erfolgreich war. Erst nach dem sogenannten 4-Wege-Handshake wird der Controlled Port für den Datenverkehr geöffnet.

Remote Authentication Dial-In User Service (RADIUS)

RADIUS ist einer der am häufigsten verwendeten Services für die User-basierende Authentifizierung. Folgende Ports werden für RADIUS verwenden:

- Port 1812: Authentifizierung

- Port 1813: Accounting

Ein RADIUS Server kann eine interne Datenbank besitzen oder er besitzt Schnittstellen zu anderen Technologien wie zum Beispiel zum Lightweight Directory Access Protocol (LDAP), zu einer Active Directory Domain oder zu einem anderen RADIUS Server.

Extensible Authentication Protocol (EAP)

Bei WPA-Enterpise wird der IEEE 802.1X Standard verwendet. Da 802.1X keine eigenen Protokolle für die Authentifizierung definiert, bedient man sich hier bei dem Extensible Authentication Protocol (EAP). EAP ist mehr ein generisches Framework, welches auf den speziellen Zweck angepasst werden kann (vgl EAP-PEAP oder EAP-FAST). EAP ist ein Layer 2 Protokoll für Authentifizierungen. Dieses Protokoll wird als flexiblen Ersatz für PAP und CHAP gemäß dem Point-to-Point Protocol (PPP) für 802.3 und 802.11 Netwerken verwendet. Es existieren verschiedene Arten von EAP Typen mit ihren eigenen Vor- und Nachteilen. Wir beschränken uns hierbei auf die gängigsten EAP-Typen. Diese Vor- und Nachteile sind in der folgenden Tabelle dargestellt.

| EAP-MD5 | LEAP | EAP-TLS | EAP-TTLS | PEAP | EAP-FAST | |

|---|---|---|---|---|---|---|

| gegenseitige Authentifizierung | Nein | Ja | Ja | Ja | Ja | Nein |

| Zertifikate nötig | Nein | Nein | Client/Server | Server | Server | Nein |

| Dynamische Key Generierung | Nein | Ja | Ja | Ja | Ja | Ja |

| Industrie Support | Niedrig | Niedrig | Hoch | Hoch | Hoch | Mittel |

| Credential Security | Schwach | Schwach | Stark | Stark | Stark | Stark |

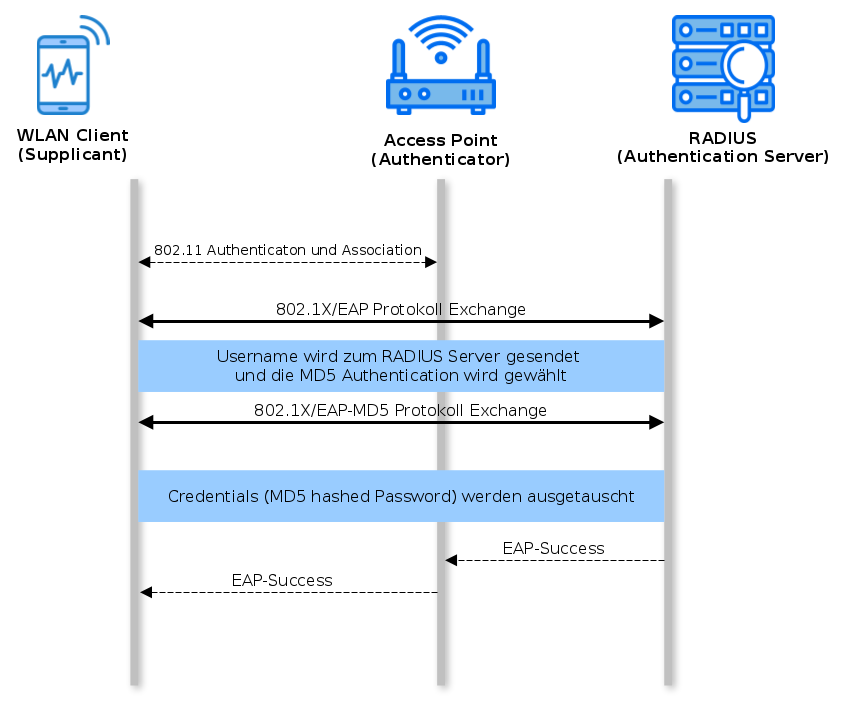

EAP-MD5

EAP-MD5 sollte nur für Testzwecke verwendet werden, da es keine gegenseitige und getunnelte Authentifizierung durchführt. Es werden keine digitalen Zertifikate benötigt, dadurch entstehen mehrere Angriffsmöglichkeiten.

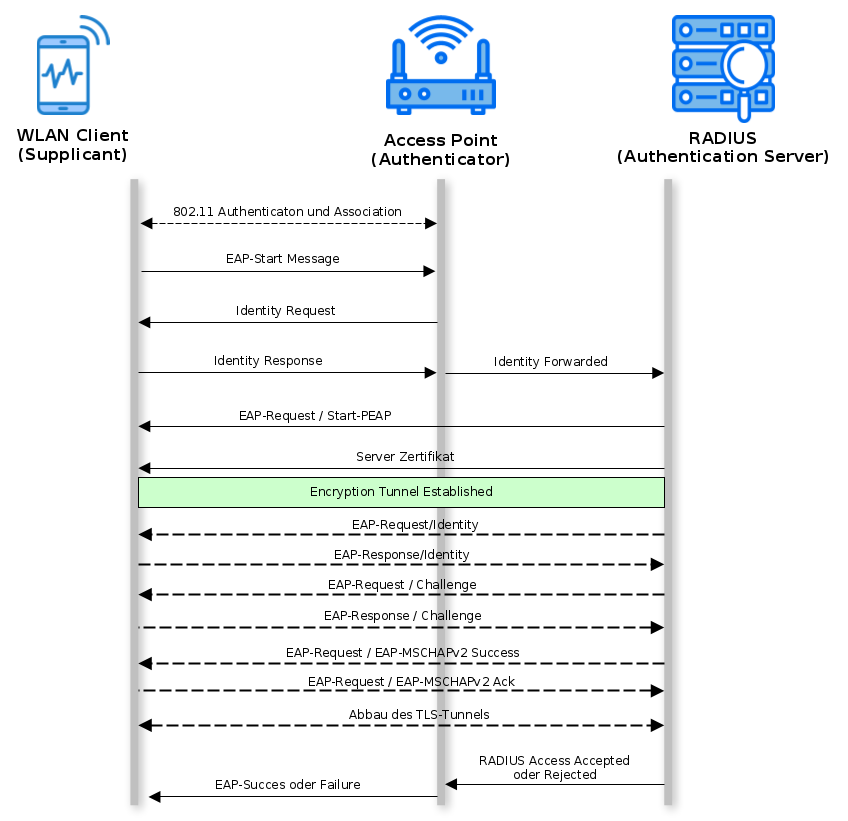

EAP-PEAP

Protected EAP (PEAP) ist eine geläufige EAP Implementation. EAP-PEAP ist eine EAP-in-EAP Implementation, da es als erstes den Server authentifiziert und danach einen weiteren EAP type für den Client benutzt. Es gibt verschiedene Typen von PEAP:

- PEAPv0 (EAP-MSCHAP-v2): Server-Zertifikat

- PEAPv0 (EAP-TLS): Client und Server-Zertifikat

- PEAPv1 (EAP-GTC): Token-Karte und Directory-based Authentifizierung; Server Zertifikat

Alle PEAP Versionen brauchen ein Server-Zertifikat, welches den TLS Tunnel für die Client Authentifizierung aufbaut. Die Client Authentifizierung benutzt entweder eine Username und ein gehashtes Passwort (EAP-MSCHAP-v2), ein Client Zertifikat (EAP-TLS) oder eine Token-Karte (EAP-GTC).

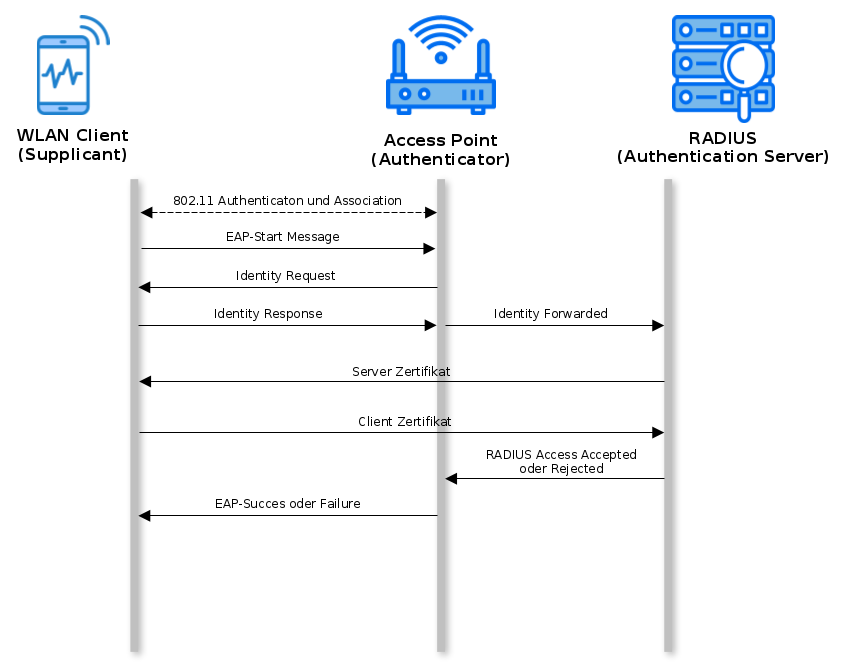

EAP-TLS

EAP-TLS braucht jeweils ein x.509 Zertifikat für den Supplicant und den Authentication Server. Die gegenseitige Authenifizierung und die Verschlüsselungscode Generierung werden entweder durch den 802.11 4-Wege-Handshake sichergestellt oder proprietäre Mechanismen.

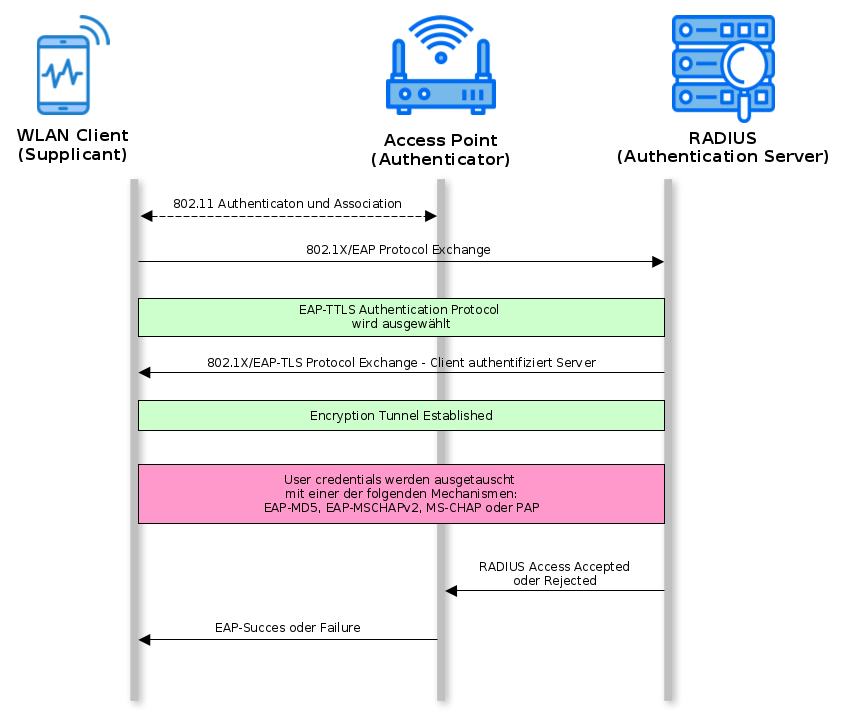

EAP-TTLS

EAP-TTLS unterstützt den 4-Wege-Handshake und benutzt für den verschlüsselten Anmeldedaten-Austausch einen TLS-Tunnel. Innerhalb des Tunnels werden eine Reihe von älteren Authentifizierungsprotokolle unterstützt, wie zum Beipsiel MD5, PAP, CHAP und MS-CHAP(v2). Es sind einige Ähnlichkeiten zu EAP-PEAP (MS-CHAPv2) vorhanden.

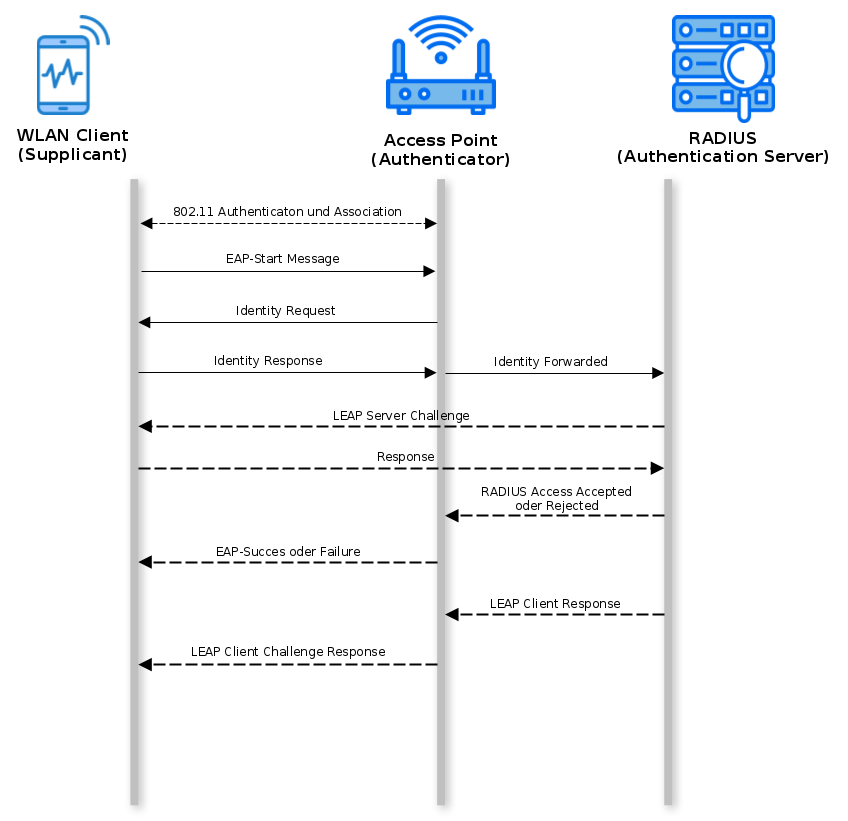

LEAP

LEAP wurde von Cisco entwickelt und benötigt nur einen Usernamen und ein Passwort. Es unterstützt eine gegenseitige Authentifizierung, Datenverschlüsselung, einen Schlüssel pro Users/Session, dynamische Schlüsselrotation und einen starken MIC. Trotzdem weißt es einige Schwachstellen auf. Der Username wird im Klartext übertragen und ein MD4 Hash wird verwendet für die MSH-CHAP Authentifizierung. LEAP ist sehr anfällig gegen Dictionary-Attacken, wurde schon im Jahre 2004 geknackt und sollte deshalb vermieden werden.

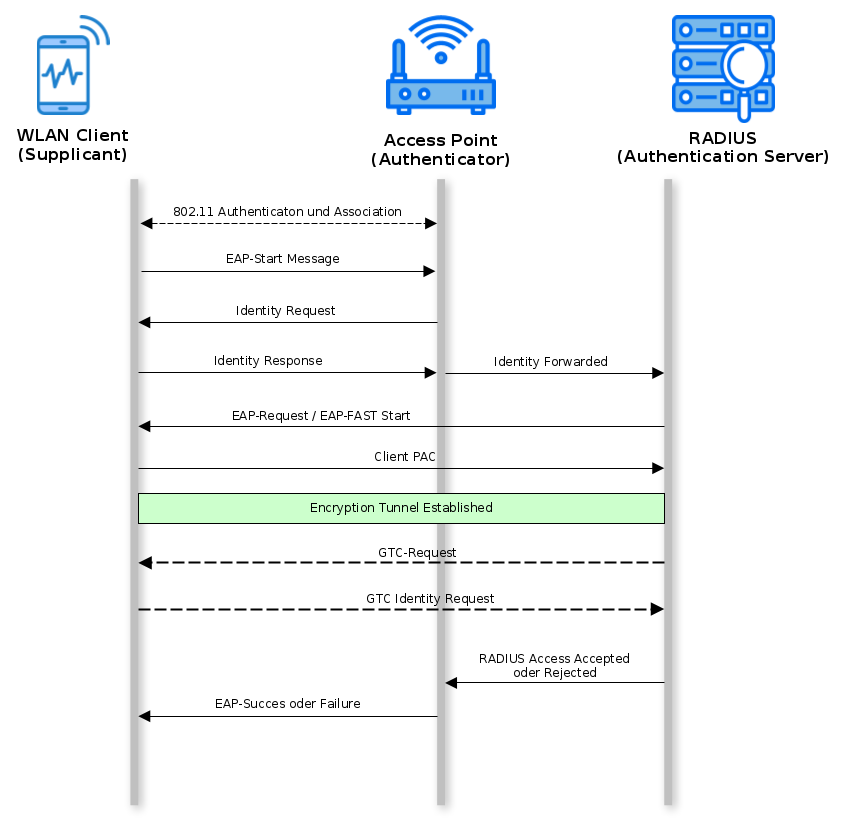

EAP-FAST

Aufgrund von Schwachstellen in LEAP, hat CISCO EAP-FAST veröffentlicht. EAP-FAST beruht auf drei Phasen und benutzt symmetrische Schlüssel für die getunnelte Authentifizierung.

- Phase 0 (optional): Bereitstellen von den Protected Access Credential (PAC – vom Server generierte Credentials, die Informationen zu einen spezifischen Peer enthalten)

- Phase 1: Gegenseitiges authentifizieren mit dem PAC und Aufbau des Tunnels.

- Phase 2: Führt eine Client-Authentifizierung im aufgebauten Tunnel aus (Client sendet Username und Passwort)

Kommentare von Waldo Rama