1 – Scanning

Aktiv

- Beacon Frames werden in periodischen Abständen (Beacon Interval) vom Access Point gesendet

- Der Client sendet Probe Requests mit der ihm bekannten SSIDs oder eine mit einer Broadcast SSID

- Alle auf dem Kanal verfügbaren APs mit passender SSID antworten mit einem Probe Response

Passiv

- Beacon Frames werden in periodischen Abständen (Beacon Interval) vom Access Point gesendet

- Der Client lauscht auf Beacon Frames

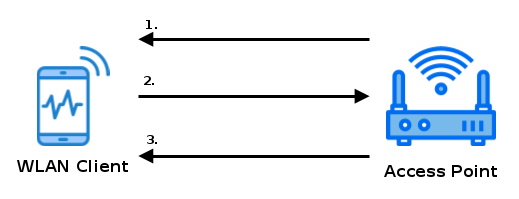

2 – Authentication

Open System

Die Open System Authentication wird bei jeder Authentication (WEP open, WPA / WPA2) verwendet. Ein Sonderfall stellt die WEP Shared Authentication dar.

- Der WLAN Client sendet ein Authentication Frame mit Open System an den ausgewählten Access Point

- Der AP bestätigt dem Client mit „Successful“ die Open System Authentication

Shared Secret (WEP)

- Der Client schickt ein Authentication Frame mit einem Authentifizierungs-Request an den Access Point.

- Der AP schickt einen Authentifizierungs-Zufallstext (64 Bit oder 128 Bit Challenge) an den Client

- Der Client verschlüsselt den Zufallstext mit einem vorkonfigurierten WEP Code (64 Bit oder 128 Bit) und sendet ihn zurück an den AP

- Der AP entschlüsselt das Paket mit dem bekannten WEP Code. Wenn der entschlüsselte Text mit dem versendeten Zufallstext übereinstimmt, bestätigt der AP die Identität des Clients

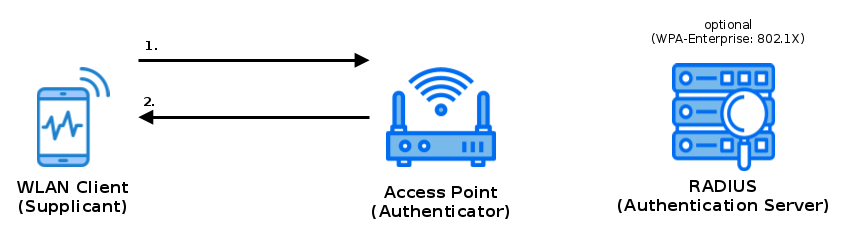

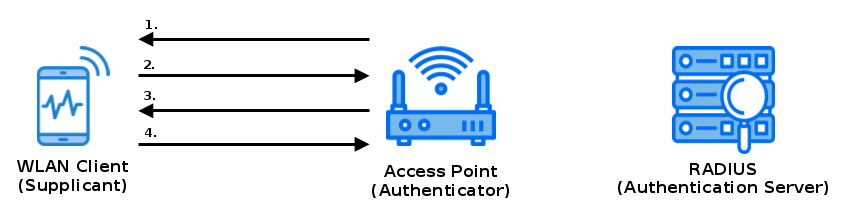

3 – Association

- Der Client sendet ein Asscociation Request mit seinen Capabilities

- Sicherheitseinstellungen

- Supported Rates

- HT, VHT Capabilities, …

- Roaming

- Der AP schickt zum Abgleich einen Association Response mit seinen Capabilites, der Nachricht Successful und einer eindeutigen Assoc ID (AID) zurück

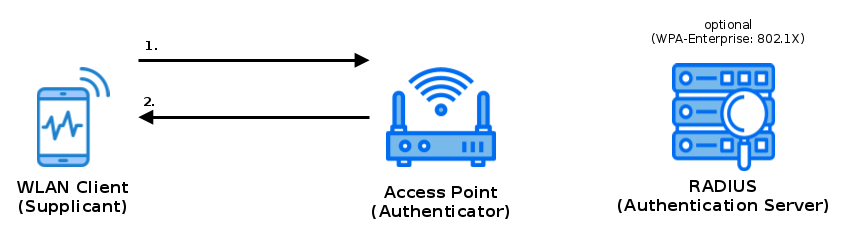

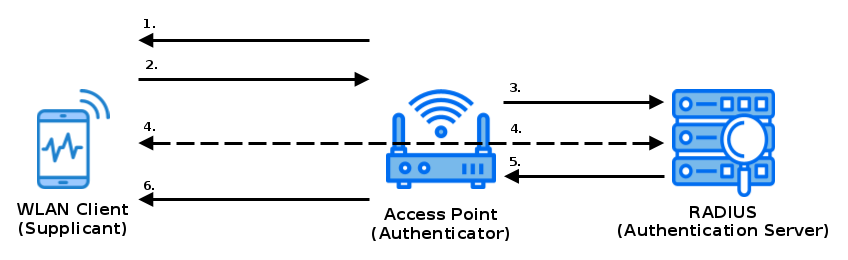

4 – 802.1X EAP Aushandlung

- AP sendet dem Client eine EAP-Request Identity Nachricht

- Client antwortet mit einer EAP-Response Identity Nachricht (Identity im Klartext)

- AP sendet ein Access-Request Paket mit der Client Anfrage an den RADIUS Server

- RADIUS Server und Client bauen einen verschlüsselten Tunnel auf und tauschen direkt EAP-Messages aus (PEAP, TLS, TTLS, etc)

- Nach der EAP Aushandlung sendet der RADIUS Server ein RADIUS Accept mit dem Master Session Key (Master Session Key) and den AP

- AP sendet dem Client eine EAP-Success Nachricht

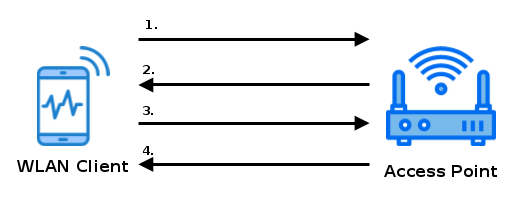

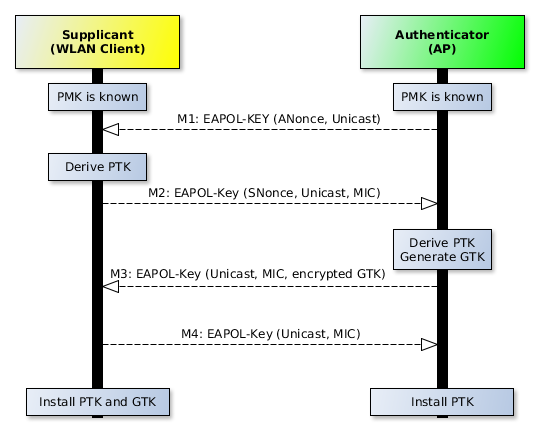

5 – 4-Wege-Handshake

Der Pairwise Master Key (PMK) wird in Enterprise Mode direkt vom vorher ausgehandelten Master Session Key (MSK) abgeleitet. Im Personal Mode wird der PMK vom Pre-Shared Key abgeleitet.

- AP sendet dem Client eine ANonce (Authenticator Nonce, Zufallsahl)

- Client berechnet den Paiwise Transient Key (Pairwise PTK) von der ANonce und vom PMK und sendet dem AP eine SNonce (Supplicant Nonce, Zufallszahl) und einen Message Integrity Check (MIC) zur Prüfung des PMK

- AP leitet vom PMK den PTK und Group Transient Key (GTK) ab und sendet verschlüsselt den GTK an den Client

- Client installiert den PTK und GTK und bestätigt die Einrichtung der Keys mit der letzten vierten Nachricht

Kommentare von Waldo Rama