Es werden zwei Key Typen unterschieden

- Pairwise Keys

- Group Keys

Pairwise Keys

Pairwise Keys werden für die Kommunikation zwischen zwei Geräten verwendet (typischerweise eine Kommunikation zwischen einem AP und einem Client). Diese Keys folgen einer Schlüssel Hierarchie, die mit dem Master Key beginnt. Die anderen Keys werden vom Master Key dynamisch abgeleitet und für eine limitierte Zeitperiode verwendet.

Master Session Key vs. Pre-Shared Key

An der Spitze von dieser Hierarchie gibt es zwei Möglichkeiten. Die erste Möglichkeit ist der sogenannte Pre-Shared Key (PSK). Dieser geheime Schlüssel wird direkt beim AP und Client eingegeben oder aus der Passphrase (Passwort bestehend aus 8 bis 63 Zeichen; wird vom User eingegeben) generiert. Die andere Alternative ist der Master Session Key (MSK), der durch das IEEE 802.1X Protokoll während der Authentifizierungs-Phase ausgehandelt wird.

In beiden Faellen (PSK oder MSK) wird der einzigartige Key und alle Keys die davon abgeleitet werden für die Kommunikation zwischen dem AP und einem einzigen Client verwendet.

Pairwise Master Key (PMK)

Der Pairwise Master Key (PMK) wird von dem Master Key abgeleitet. Im Falle vom PSK wird der PSK direkt als PMK verwendet. Falls ein MSK verwendet wurde, wird der PMK vom MSK abgeleitet. Der Access Point und der Client haben eine eigene Kopie des PMKs.

Pairwise Transient Key (PTK)

Der Pairwise Transient Key (PTK) wird vom PMK generiert. Der PTK besteht eigentlich aus drei Teilen, die für die verschlüsselte Kommunikation zwischen Access Point und einem Client verwendet werden, nachdem sie sich gegenseitig authentifiziert haben. Für die PTK Erzeugung werden Zufallszahlen mit den MAC Adressen vom Client (SNonce) und vom Access Point (ANonce) herangezogen um einen Schutz gehen Session Hijacking zu erwirken.

Im folgenden werden die drei Teile des PTKs beschrieben:

EAP Over LAN (EAPOL) Key Confirmation Key (EAPOL-KCK)

Dieser Key stützt die Integrität und die Glaubwürdigkeit über die Herkunft der Daten von Control Frames von einer Client zu Access Point Übertragung während des Setups eines RSN.

EAPOL Key Encryption Key (EAPOL-KEK):

Schützt die Vertraulichkeit der Keys und anderen Daten während der RSN Assoziationsprozedur

Temporal Key (TK):

Liefert den eigentlich Schutz des Datenverkehr vom User.

Group Keys

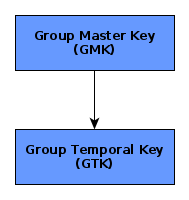

Group Keys werden für die Multicast/Broadcast Kommunikation verwendet, in der eine Station ein Datenpaket an mehrere STAs sendet. Auf der höchsten Ebene der Group Key Hierarchie ist der sogenannte Group Master Key (GMK). Mit dem GMK und diversen anderen Input wird der Group Temporal Key (GTK) abgeleitet. Anders wie beim PTK, der durch Parametern vom Access Point und Client erzeugt wird, wird der GTK nur vom Access Point generiert und zu den assoziierten Clients geschickt. Wie der GTK geniert werden soll ist undefiniert. Der IEEE 802.11i verlangt jedoch nur, dass der Wert zufällig erstellt wird. Der GTK wird vom AP verschlüsselt übertragen. Dabei werden die bereits verteilten Pairwise Keys zur Verschlüsselung verwendet. Der GTK wird jedes Mal neu generiet, wenn sich ein Gerät vom Netzwerk abmeldet oder nach einer bestimmten Zeitperiode.

Kommentare von Waldo Rama